在终端中以 ASCII 艺术形式显示 Linux 发行版徽标

想知道他们如何在终端中显示 Linux 徽标?使用这些工具,您可以在 Linux 终端中以 ASCII 艺术形式显示 Linux 发行版的徽标。

看到上面的图片了吗?您可能已经看到人们与终端共享这样的桌面屏幕截图,其中显示了 ASCII 艺术中使用的 Linux 发行版的徽标。看到这些屏幕截图,您可能想知道如何在终端中以 ASCII 艺术形式显示 Linux 发行版的徽标。

在本教程中,我将向您展示两个在 Linux 终端中显示 Linux 徽标的工具:

新取

屏幕抓取

除了您正在使用的 Linux 发行版的徽标之外,这些工具还显示以下系统信息:

Linux发行版

系统模型

Linux内核版本

正常运行时间

套餐

外壳版本

屏幕分辨率

桌面环境

窗口管理器

主题和图标

使用中的终端工具

CPU、GPU 和 RAM 信息

老实说,这些工具的主要目的是在屏幕截图中使用,向其他用户展示您正在运行的发行版、您正在使用的主题和图标等。

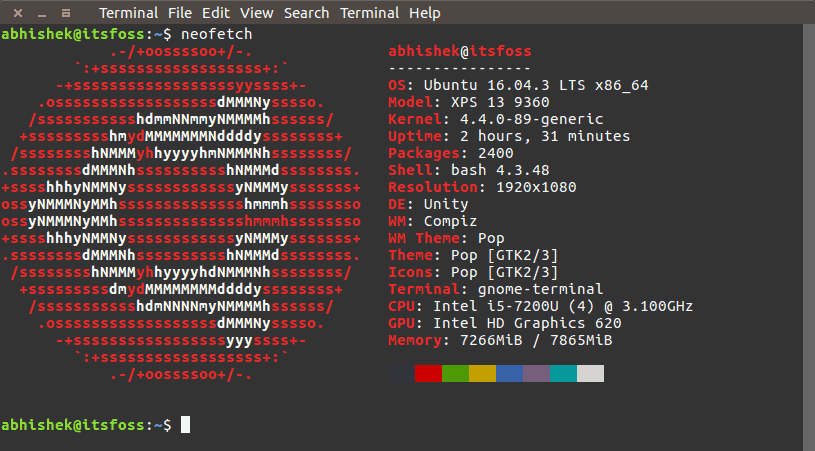

1.使用Neofetch以ASCII艺术形式显示Linux发行版徽标

Neofetch 是一个用 BASH 编写的命令行系统信息工具,它在图像旁边显示有关系统的信息,通常是操作系统徽标或您选择的任何 ASCII 文件。

Neofetch 可以通过使用命令行标志或用户配置文件进行高度定制。有超过 50 个配置选项可供使用,还有 print_info() 函数和朋友,可以让您添加自定义信息。您可以阅读其 wiki 页面以获取更多信息。

Neofetch 还可以在 macOS 和 BSD 系统中使用。

安装 Neofetch

要在 Debian、Ubuntu 和其他基于 Ubuntu 的 Linux 发行版(例如 Linux Mint、elementary OS、Linux Lite、Zorin OS 等)中安装 Neoftech,请使用以下命令:

sudo apt install neofetch如果您使用的是 Ubuntu 16.04 或者上述命令不起作用,您可以使用此 PPA:

sudo add-apt-repository ppa:dawidd0811/neofetch

sudo apt update

sudo apt install neofetch对于其他 Linux 发行版,请查看 Neofetch GitHub 页面上的安装说明。

使用 Neofetch 相当简单。只需在终端中输入 neofetch ,它就会以 ASCII 形式显示 Linux 徽标:

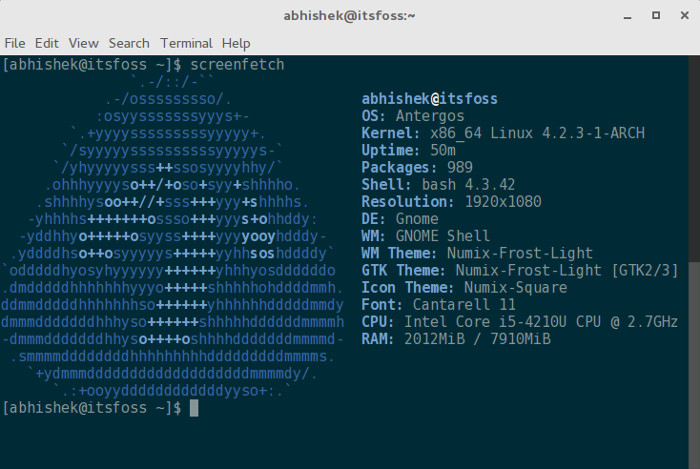

2. 使用 screenFetch 以 ASCII 艺术形式显示 Linux 发行版徽标

screenFetch 是在终端中显示 Linux 发行版徽标的另一种方法。您无需指定任何内容,它会自动检测 Linux 发行版。不仅仅是徽标,screenFetch 还显示一些基本的硬件信息。

安装screenFetch

要在基于 Ubuntu 的发行版(例如 Linux Mint、elementary OS、Linux Lite、Zorin OS 等)中安装 screenFetch,可以使用以下命令:

sudo apt-get install screenfetch注意:对于基于 Ubuntu 的发行版,您必须添加 PPA(如 Benjamin 在评论中建议的那样)。使用以下命令:

sudo apt-add-repository ppa:djcj/screenfetch

sudo apt-get update

apt-get install screenfetch要在基于 Arch 的发行版(例如 Antergos、Manjaro、Chakra 等)中安装 screenFetch,请使用以下命令:

sudo pacman -S screenfetch要在基于 Fedora 的 Linux 发行版(例如 Korora 等)中安装 screenFetch,请使用以下命令:

sudo dnf install screenfetch使用 screenFetch

使用 screenFetch 非常简单。打开终端并使用以下命令:

screenfetch就是这样。您将看到以 ASCII 艺术形式显示的 Linux 发行版的徽标以及有关您的系统的一些信息:

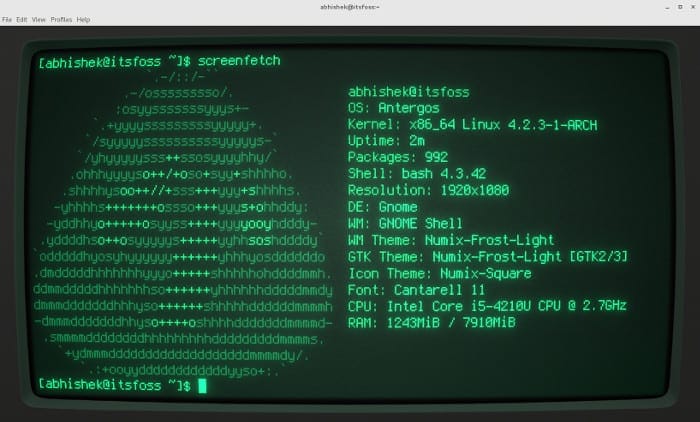

使用 screenFetch 截取屏幕截图 [可选]

现在,这是可选的,因为您可以使用屏幕截图工具来截取终端中显示的 ASCII 艺术的屏幕截图。但是,如果您安装了命令行屏幕截图实用程序 scrot(在多个 Linux 发行版的默认存储库中都有),您可以使用以下命令自动截取显示的 Linux 徽标以及桌面的屏幕截图:

screenfetch -s如果我将 screenFetch 与看起来很酷的复古术语结合起来,结果会更棒:

你更喜欢哪一位呢?

screenFetch 还是 Neofetch?您想使用哪个工具在终端中显示 Linux 发行版徽标?