每个 Ubuntu 用户都应该知道的 13 个键盘快捷键

了解键盘快捷键可以提高您的工作效率。这里有一些有用的 Ubuntu 快捷键,可以帮助您像专业人士一样使用 Ubuntu。

您可以结合使用键盘和鼠标来使用操作系统,但使用键盘快捷键可以节省您的时间。

注意:列表中提到的键盘快捷键适用于 Ubuntu 18.04 GNOME 版本。通常,它们中的大多数(如果不是全部)也应该可以在其他 Ubuntu 版本上运行,但我不能保证这一点。

有用的 Ubuntu 键盘快捷键

让我们看一下 Ubuntu GNOME 一些必须知道的键盘快捷键。我没有包含通用键盘快捷键,如 Ctrl+C(复制)、Ctrl+V(粘贴)或 Ctrl+S(保存)。

注:Linux 中的超级键是指带有 Windows 徽标的键。我在快捷方式中使用了大写字母,但这并不意味着您必须按 Shift 键。例如,T 仅表示“t”键,而不是 Shift+t。

您还可以观看这些 Ubuntu 快捷方式的实际操作视频。如果您喜欢该视频,请订阅我们的 YouTube 频道以获取更多 Ubuntu 和 Linux 相关视频。

1. 超级键:打开活动搜索

如果您必须在 Ubuntu 上只使用一种键盘快捷键,那么就一定是这个。

您想打开一个应用程序吗?按超级键并搜索应用程序。如果未安装该应用程序,它甚至会建议来自软件中心的应用程序。

您想查看正在运行的应用程序吗?按超级键,它将显示所有正在运行的 GUI 应用程序。

您想使用工作区吗?只需按超级键,您就可以在右侧看到工作区选项。

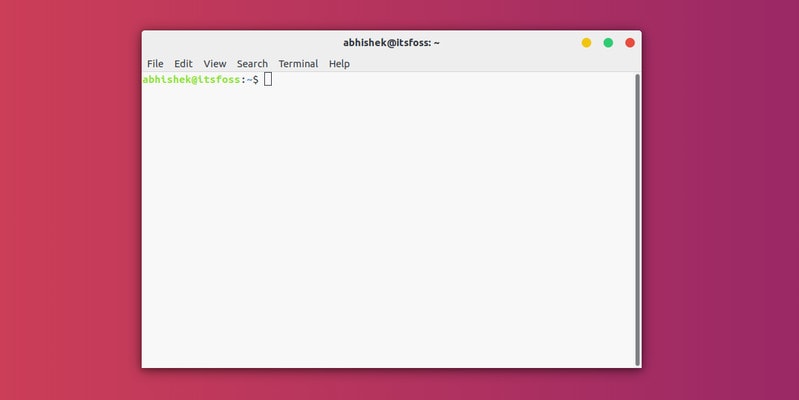

2. Ctrl+Alt+T:Ubuntu终端快捷方式

你想在 Ubuntu 中打开一个新终端吗? Ctrl+Alt+T 是 Ubuntu 中打开终端的快捷方式。这是我在 Ubuntu 中最喜欢的键盘快捷键。当涉及打开终端时,我什至在 It's FOSS 的各种教程中提到它。

3. Super+L 或 Ctrl+Alt+L:锁定屏幕

当您不在办公桌前时锁定屏幕是最基本的安全提示之一。您无需转到右上角然后选择锁定屏幕选项,只需使用 Super+L 组合键即可。

有些系统还使用 Ctrl+Alt+L 键来锁定屏幕。

4. Super+D 或 Ctrl+Alt+D:显示桌面

按 Super+D 可最小化所有正在运行的应用程序窗口并显示桌面。

再次按 Super+D 将像以前一样打开所有正在运行的应用程序窗口。

您也可以使用 Ctrl+Alt+D 来实现此目的。

5. Super+A:显示应用程序菜单

您可以通过单击屏幕左下角的 9 个点来打开 Ubuntu 18.04 GNOME 中的应用程序菜单。然而,更快的方法是使用 Super+A 组合键。

它将显示应用程序菜单,您可以在其中查看系统上已安装的应用程序,也可以搜索它们。

您可以使用 Esc 键退出应用程序菜单屏幕。

6. Super+Tab 或 Alt+Tab:在运行的应用程序之间切换

如果您有多个应用程序正在运行,您可以使用 Super+Tab 或 Alt+Tab 组合键在应用程序之间进行切换。

按住超级键并按 Tab 键,您将出现应用程序切换器。按住超级键的同时,继续点击 Tab 键以在应用程序之间进行选择。当您到达所需的应用程序时,松开 super 和 tab 键。

默认情况下,应用程序切换器从左向右移动。如果要从右向左移动,请使用 Super+Shift+Tab 组合键。

您还可以在此处使用 Alt 键而不是 Super 键。

提示:如果应用程序有多个实例,您可以使用 Super+` 组合键在这些实例之间切换。

7. Super+方向键:捕捉窗口

这在 Windows 中也可用。使用应用程序时,按 Super 和向左箭头键,应用程序将转到屏幕的左边缘,占据屏幕的一半。

同样,按 Super 和向右箭头键会将应用程序移动到右侧边缘。

超级键和向上键将最大化应用程序窗口,超级键和向下键将使应用程序恢复到正常状态。

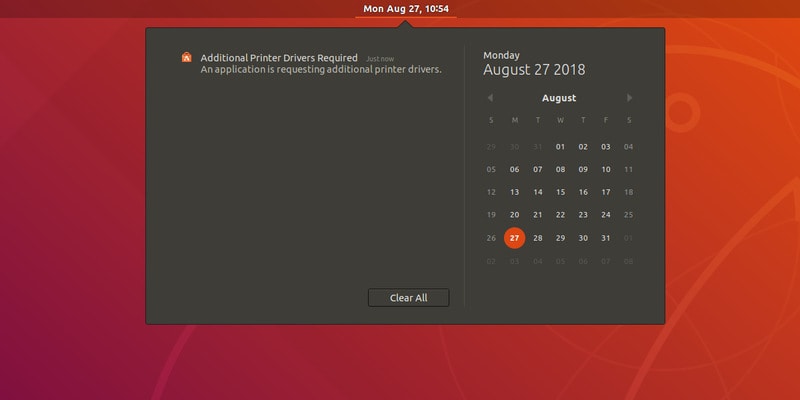

8. Super+M:切换通知托盘

GNOME 有一个通知托盘,您可以在其中查看各种系统和应用程序活动的通知。您还可以在这里查看日历。

使用 Super+M 组合键,您可以打开此通知区域。如果再次按这些键,打开的通知托盘将关闭。

您还可以使用 Super+V 来切换通知托盘。

9. Super+Space:更改输入键盘(用于多语言设置)

如果您会说多种语言,那么您的系统上可能安装了多个键盘。例如,我在 Ubuntu 上使用印地语和英语,并且我安装了印地语(梵文)键盘和默认的英语键盘。

如果您还使用多语言设置,则可以使用 Super+Space 快捷键快速更改输入键盘。

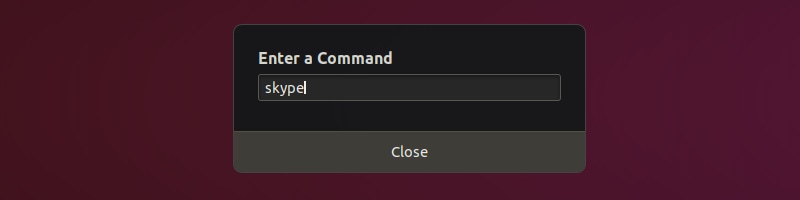

10.Alt+F2:运行控制台

这是针对高级用户的。如果您想运行快速命令,可以使用 Alt+F2 来运行控制台,而不是打开终端并在其中运行命令。

当您必须使用只能从终端运行的应用程序时,这特别有用。

11. Ctrl+Q:关闭应用程序窗口

如果您正在运行应用程序,则可以使用 Ctrl+Q 组合键关闭应用程序窗口。您还可以使用 Ctrl+W 来实现此目的。

Alt+F4 是关闭应用程序窗口的更为“通用”的快捷方式。

它不适用于少数应用程序,例如 Ubuntu 中的默认终端。

12. Ctrl+Alt+箭头:在工作区之间移动

如果您是使用工作区的高级用户之一,则可以使用 Ctrl+Alt+向上键和 Ctrl+Alt+向下键在工作区之间切换。

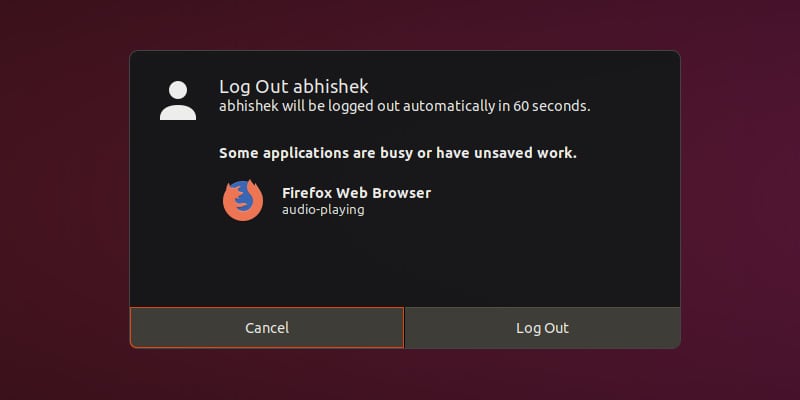

13. Ctrl+Alt+Del:注销

不!与 Windows 一样,著名的 Ctrl+Alt+Del 组合不会在 Ubuntu 中带来任务管理器(除非您使用自定义键盘快捷键)。

在普通的 GNOME 桌面环境中,您可以使用 Ctrl+Alt+Del 键打开电源关闭菜单,但 Ubuntu 并不总是遵循规范。使用 Ctrl+Alt+Del 键,您可以从 Ubuntu 注销。

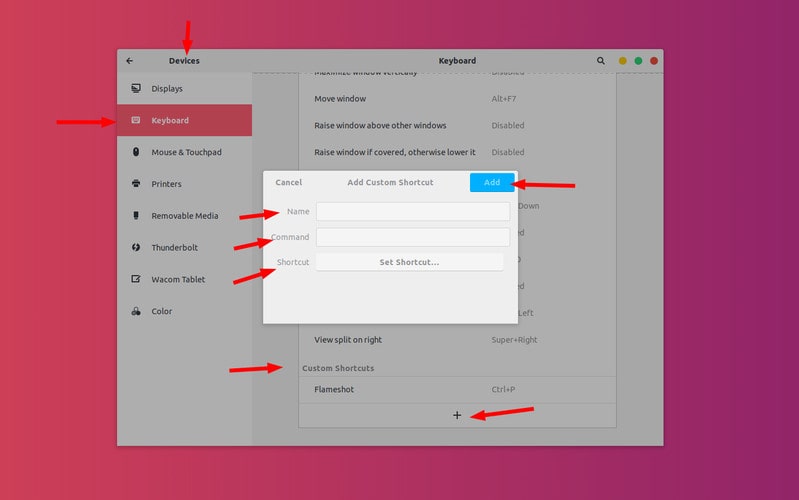

在 Ubuntu 中使用自定义键盘快捷键

您不限于默认的键盘快捷键。您可以根据需要创建自己的自定义键盘快捷键。

转到“设置”->“设备”->“键盘”。您将在此处看到系统的所有键盘快捷键。向下滚动到底部,您将看到“自定义快捷方式”选项。

您必须提供易于识别的快捷方式名称、使用组合键时将运行的命令,当然还有要用于快捷方式的键。

Ubuntu 中你最喜欢的键盘快捷键是什么?

捷径是没有止境的。如果需要,您可以在此处查看所有可能的 GNOME 快捷方式,看看是否还有您想要使用的更多快捷方式。

如果您经常使用 Linux 终端,您还应该查看这些 Linux 命令提示以节省您的时间。

您可以,而且您还应该学习您最常使用的应用程序的键盘快捷键。例如,我使用 Kazam 进行屏幕录制,键盘快捷键对我暂停和恢复录制有很大帮助。

你最喜欢的、离不开的 Ubuntu 快捷方式是什么?