在 Debian 12/11/10 上安装 AnyDesk

你好美丽的人们!今天又是我们应该在 Debian 12/11/10 Linux 上安装 AnyDesk 的一天。 AnyDesk 是 Windows、Linux 和 macOS 用户可用的流行远程服务器管理工具之一。 AnyDesk 允许您连接到远程系统并顺利、无缝地控制它,就像您直接登录到该系统一样。

AnyDesk 可免费提供供个人使用,也可作为付费软件供任何商业用途使用,例如由一个用户、小型团队到从事远程支持业务的大型组织。查看 AnyDesk 定价页面以获取更多信息。

在 Debian 12/11/10 上安装 AnyDesk

Debian Linux 上的 AnyDesk 安装过程非常简单。安装后配置的操作系统存储库中提供了所需的所有依赖包。由于我们想要在 Debian 上获取最新版本的 AnyDesk,因此我们还将 AnyDesk 上游 APT 存储库添加到我们的 Debian 计算机中。

第1步:更新Debian系统

使用最新的系统——过时的系统是弱者的!!

sudo apt update && sudo apt -y upgrade步骤 2:添加 AnyDesk 存储库

导入 AnyDesk GPG 密钥以签署 APT 包。

sudo apt install -y gnupg2

curl -fsSL https://keys.anydesk.com/repos/DEB-GPG-KEY|sudo gpg --dearmor -o /etc/apt/trusted.gpg.d/anydesk.gpg然后将 AnyDesk 存储库内容添加到您的 Debian 系统。

echo "deb http://deb.anydesk.com/ all main" | sudo tee /etc/apt/sources.list.d/anydesk-stable.list步骤 3:在 Debian 上安装 AnyDesk

添加存储库后,更新 apt 缓存索引并在 Debian Linux 上安装 AnyDesk。

sudo apt update && sudo apt install anydesk确认包安装。

$ apt policy anydesk

anydesk:

Installed: 6.3.0

Candidate: 6.3.0

Version table:

*** 6.3.0 500

500 http://deb.anydesk.com all/main amd64 Packages

100 /var/lib/dpkg/status从输出中,我们可以获取 Debian 上安装的 AnyDesk 版本以及所使用的存储库 URL。

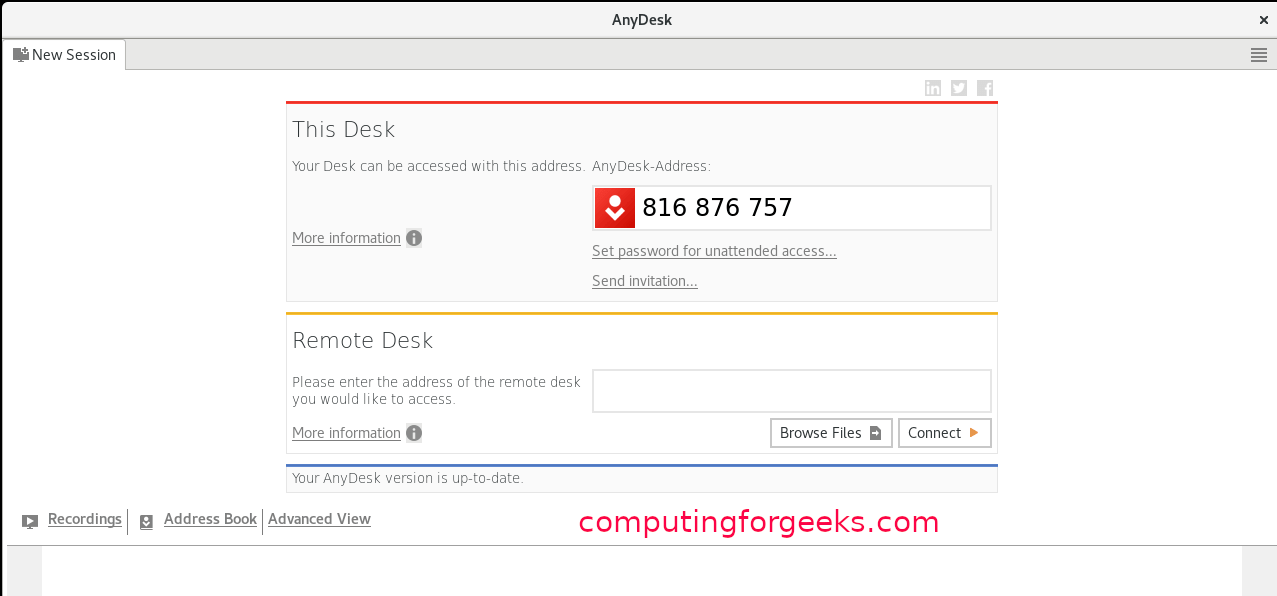

步骤 4:在 Debian 上使用 AnyDesk

您可以在 Debian 上启动 AnyDesk 并开始从 Office 管理您的家庭设备,反之亦然。

$ anydesk从本地 AnyDesk 应用程序连接时,需要远程计算机的 AnyDesk 地址。

该 ID 是在您每次启动应用程序时唯一生成的。享受在 Debian Linux 系统上使用 Anydesk 的乐趣。

检查 AnyDesk 的其他安装。

- 在 Ubuntu 上安装 AnyDesk

- 在 CentOS/RHEL 8 桌面上安装 AnyDesk

- 在 Fedora 上安装 AnyDesk