如何在 Ubuntu 上安装 Laravel PHP 框架

Laravel 是一个免费、开源、灵活、轻量级的 PHP 框架,采用模型-视图控制器 (MVC) 设计结构。它具有精致、简单且可读的语法,可用于从头开始开发现代、健壮且功能强大的应用程序。此外,Laravel 还附带了多种工具,您可以使用它们来编写干净、现代且可维护的 PHP 代码。

另请阅读:如何在 CentOS 中安装 Laravel PHP Web 框架

在本文中,我将解释如何在 Ubuntu 18.04、16.04 和 14.04 上安装和运行最新版本的 Laravel 5.6 PHP Framework LTS(长期支持),支持 Apache2 和 PHP 7.2。

系统要求

您的系统必须满足以下要求才能运行最新版本的 Laravel:

- PHP >= 7.1.3,带有 OpenSSL、PDO、Mbstring、Tokenizer、XML、Ctype 和 JSON PHP 扩展。

- Composer – PHP 的应用程序级包管理器。

安装先决条件

首先,确保使用以下命令更新您的系统源和现有软件包。

sudo apt-get update

sudo apt-get upgrade

在 Ubuntu 上安装 LAMP 堆栈

接下来,设置运行的LAMP(Linux、Apache、MySQL和PHP)环境,如果已经有,可以跳过此步骤,或者在 Ubuntu 系统上使用以下命令安装 lamp stack。

sudo apt-get install python-software-properties

sudo add-apt-repository ppa:ondrej/php

sudo apt-get update

sudo apt-get install apache2 libapache2-mod-php7.2 mysql-server php7.2 php7.2-xml php7.2-gd php7.2-opcache php7.2-mbstring php7.2-mysql

尽管默认的 Ubuntu 存储库具有 PHP,但拥有第三方存储库以实现更频繁的更新始终是一个好主意。如果需要,您可以跳过此步骤并坚持使用 Ubuntu 存储库中的默认 PHP 版本。

在 Ubuntu 上安装 Composer

现在,我们需要使用以下命令安装 Composer (PHP 的依赖项管理器)来安装所需的 Laravel 依赖项。

curl -sS https://getcomposer.org/installer | php

mv composer.phar /usr/local/bin/composer

chmod +x /usr/local/bin/composer

在 Ubuntu 上安装 Laravel

安装 Composer 后,现在您可以从 Apache /var/www 目录下的官方 git 存储库下载并安装最新版本的 Laravel。

cd /var/www

git clone https://github.com/laravel/laravel.git

cd /var/www/laravel

sudo composer install

一旦 Laravel 安装完成,请使用以下命令对所有文件设置适当的权限。

chown -R www-data.www-data /var/www/laravel

chmod -R 755 /var/www/laravel

chmod -R 777 /var/www/laravel/storage

设置加密密钥

现在,使用提供的示例文件为您的应用程序创建一个环境文件。

cp .env.example .env

Laravel 使用应用程序密钥来保护用户会话和其他加密数据。因此,您需要使用以下命令生成应用程序密钥并将其设置为随机字符串。

php artisan key:generate

生成密钥后,现在打开 .env 配置文件并更新所需的值。另外,请确保在上述命令生成的配置文件中正确设置APP_KEY。

APP_NAME=Laravel

APP_ENV=local

APP_KEY=base64:AFcS6c5rhDl+FeLu5kf2LJKuxGbb6RQ/5gfGTYpoAk=

APP_DEBUG=true

APP_URL=http://localhost

为 Laravel 创建数据库

您可能还需要使用以下命令为 Laravel 应用程序项目创建 MySQL 数据库。

mysql -u root -p

mysql> CREATE DATABASE laravel;

mysql> GRANT ALL ON laravel.* to 'laravel'@'localhost' IDENTIFIED BY 'secret_password';

mysql> FLUSH PRIVILEGES;

mysql> quit

现在打开 .env 配置文件并更新数据库设置,如图所示。

DB_CONNECTION=mysql

DB_HOST=127.0.0.1

DB_PORT=3306

DB_DATABASE=laravel

DB_USERNAME=laravel

DB_PASSWORD=secret_password

为 Laravel 配置 Apache

现在转到 Apache 默认虚拟主机配置文件 /etc/apache2/sites-enabled/000-default.conf 并将 DocumentRoot 更新为 Laravel > 公共目录如图所示。

nano /etc/apache2/sites-enabled/000-default.conf

现在使用以下内容修改默认虚拟主机配置,并确保将 yourdomain.tld 替换为您网站的域名,如图所示。

<VirtualHost *:80>

ServerName yourdomain.tld

ServerAdmin webmaster@localhost

DocumentRoot /var/www/laravel/public

<Directory />

Options FollowSymLinks

AllowOverride None

</Directory>

<Directory /var/www/laravel>

AllowOverride All

</Directory>

ErrorLog ${APACHE_LOG_DIR}/error.log

CustomLog ${APACHE_LOG_DIR}/access.log combined

</VirtualHost>

进行上述更改后,请确保使用以下命令重新启动服务来重新加载 Apache 配置更改。

sudo service apache2 restart

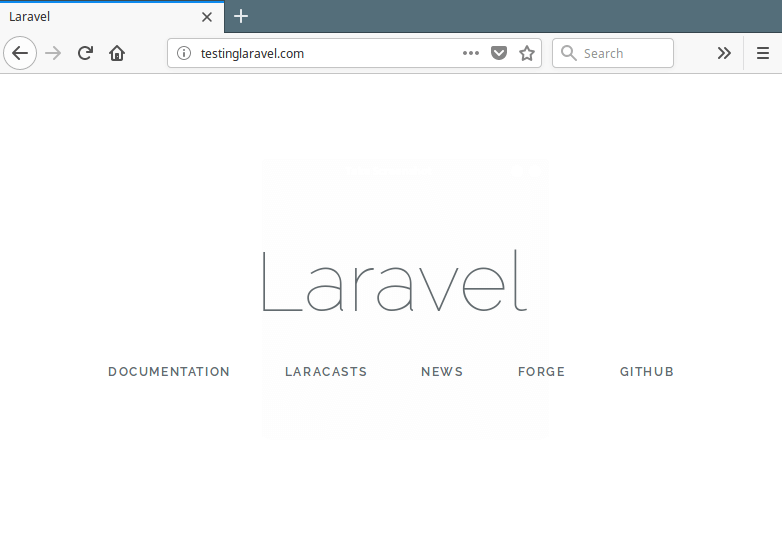

访问 Laravel 应用程序

最后,使用以下 URL 从浏览器访问您的 Laravel 应用程序。

http://yourdomain.tld

OR

http://your-ip-address

从此时起,您就可以开始使用 Laravel PHP 框架构建强大的应用程序了。对于缓存、数据库和会话等其他配置,您可以访问 Laravel 主页。