您可以在 Linux 终端上玩的 7 款精彩游戏

想要一些快速简单的游戏来打发时间吗?查看这些适用于您的 Linux PC 的基于终端的游戏。

人们常说 Linux 不是一个适合游戏玩家的平台。当然,事实并非如此,Linux 游戏玩家可以玩到最好的 AAA 游戏。

如果您有空闲时间,但又不想体验最新的开放世界、沉浸式血腥场面,您可以打开终端并享受这些 Linux 命令行游戏的乐趣。

1. 厄运-ascii

《毁灭战士》可能是有史以来最著名的第一人称射击游戏,在整个 90 年代在学校和校园中非常受欢迎。

扮演一名无名的星际战士,必须在火星卫星和地狱中与成群的恶魔作战。

doom-ascii 让您可以轻松地在 Linux 终端中玩 Doom,其中 ASCII 字符代表各个像素。您需要有一些 Doom 或 Doom II 的原始 WAD 文件才能播放。

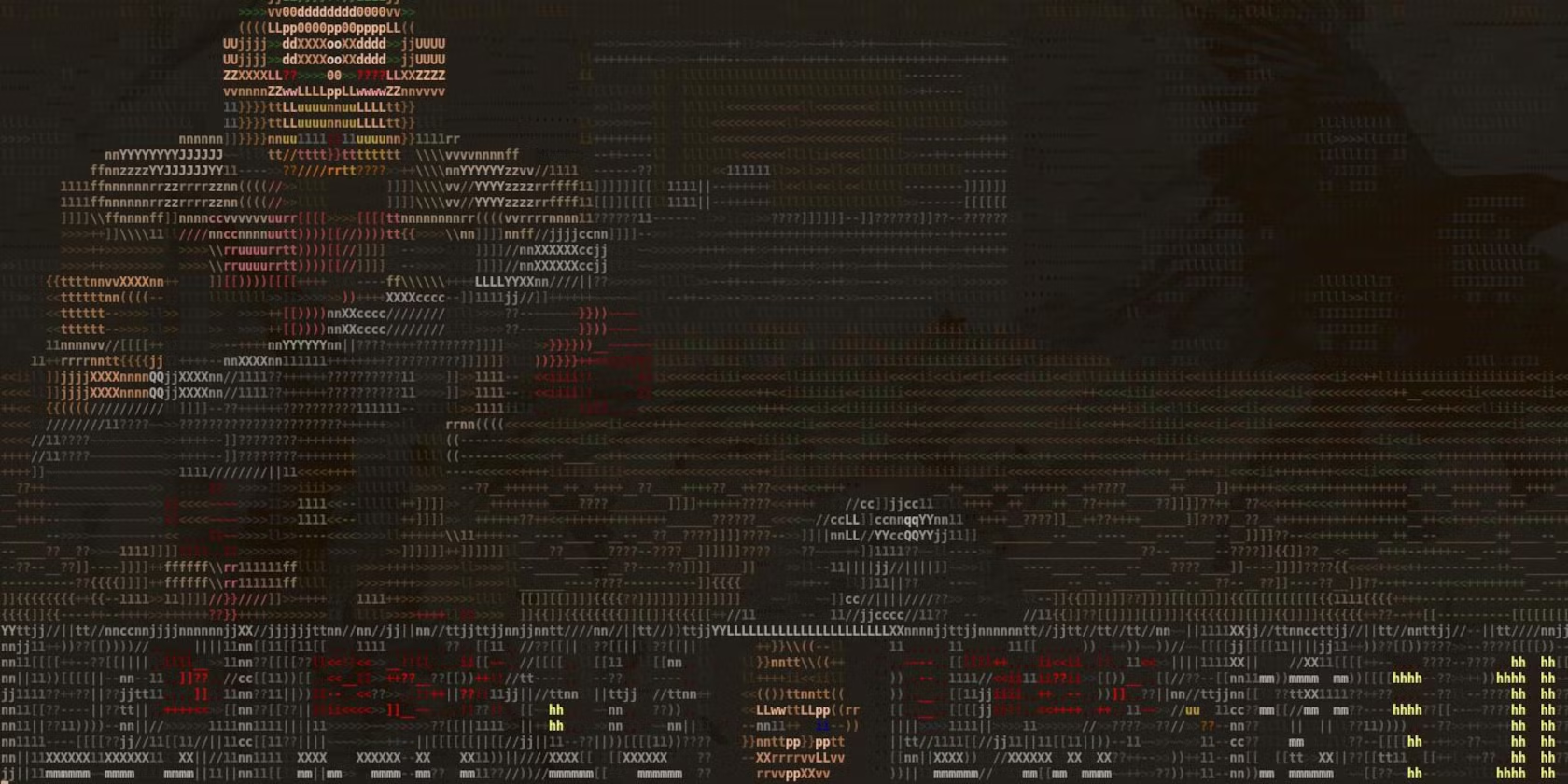

2. 纸牌-tui

Solitaire 是您在等待从源代码编译二进制文件时浪费一些时间的完美方式。

如果您手头没有一副纸牌,终端中的虚拟游戏也同样不错。

solitaire-tui 是经典纸牌游戏的复杂而现代的实现,使用 Google 的 Go 语言编写。您可以看到一个干净的界面,并且可以使用鼠标将卡片从一堆移动到另一堆,而不是依赖键盘。

如果你安装了 Go,你可以使用以下命令轻松获取 solitaire-tui:

go install github.com/brianstrauch/solitaire-tui@latest然后创建一个符号链接:

sudo ln -s ~/go/bin/solitaire-tui /usr/bin/solitaire您现在可以通过键入以下内容启动 solitaire-tui:

solitaire3.康威的生命游戏

康威的生命游戏实际上并不是一个游戏。相反,它是一个虚拟进化模拟器。

通过在屏幕上排列单个细胞来设置初始条件后,您可以坐下来观看细胞根据数学规则生存、死亡、繁殖和相互作用,以创建新的有趣的配置。

可能性是无限的,只要有足够的时间,康威的生命游戏将为您揭示宇宙的无限秘密和奥秘。

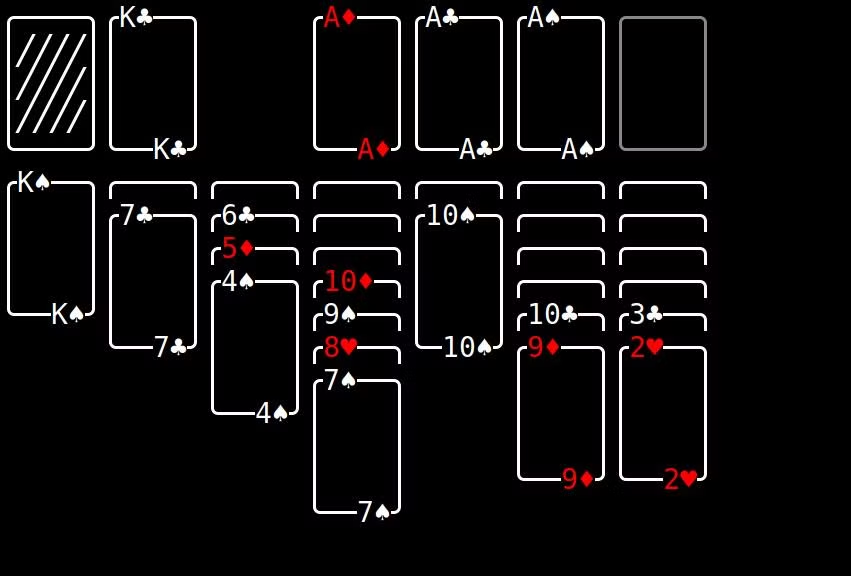

4.n入侵者

nInvaders 是经典 Space Invaders 街机游戏的重新演绎,它是有史以来第一个也是最成功的视频游戏之一。

通过 nInvaders,您可以获得一个 ncurses 界面,您可以在其中使用左右箭头键来控制一艘船并在外星入侵者到达您之前将其摧毁。

这部致敬作品的一大优点是,即使使用 ASCII 字符集,图形也与 1978 年的原版相当。由于不受 20 世纪 70 年代硬件的限制,游戏速度也更快。

您可以使用以下命令在基于 Debian 的系统上安装 nInvaders:

sudo apt install ninvaders或者,您可以克隆 nInvaders GitHub 存储库并从源代码构建。

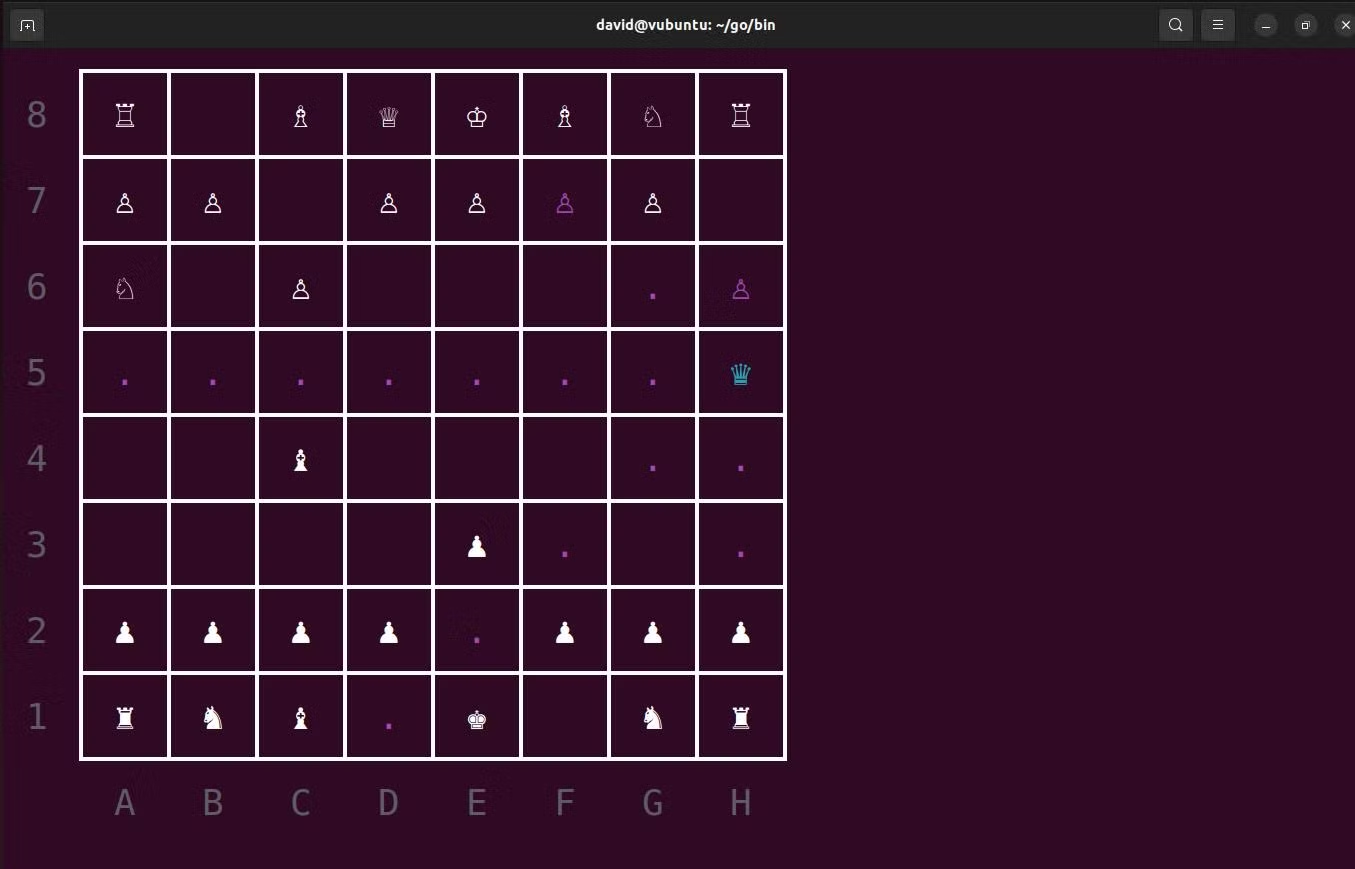

5. 策略

国际象棋是有史以来最伟大的对抗性游戏之一,它让战略思想家在斗智斗勇中相互较量。

Gambit 是使用 Go 编写的经典游戏的实现,可以非常轻松地通过 Secure Shell (SSH) 连接与人类对手建立基于终端的国际象棋游戏。

片段在您的终端中呈现精美,您可以通过使用键盘或用鼠标单击它们来移动它们。

在 Linux 上安装 Gambit 非常简单,只需几分钟即可设置好游戏。

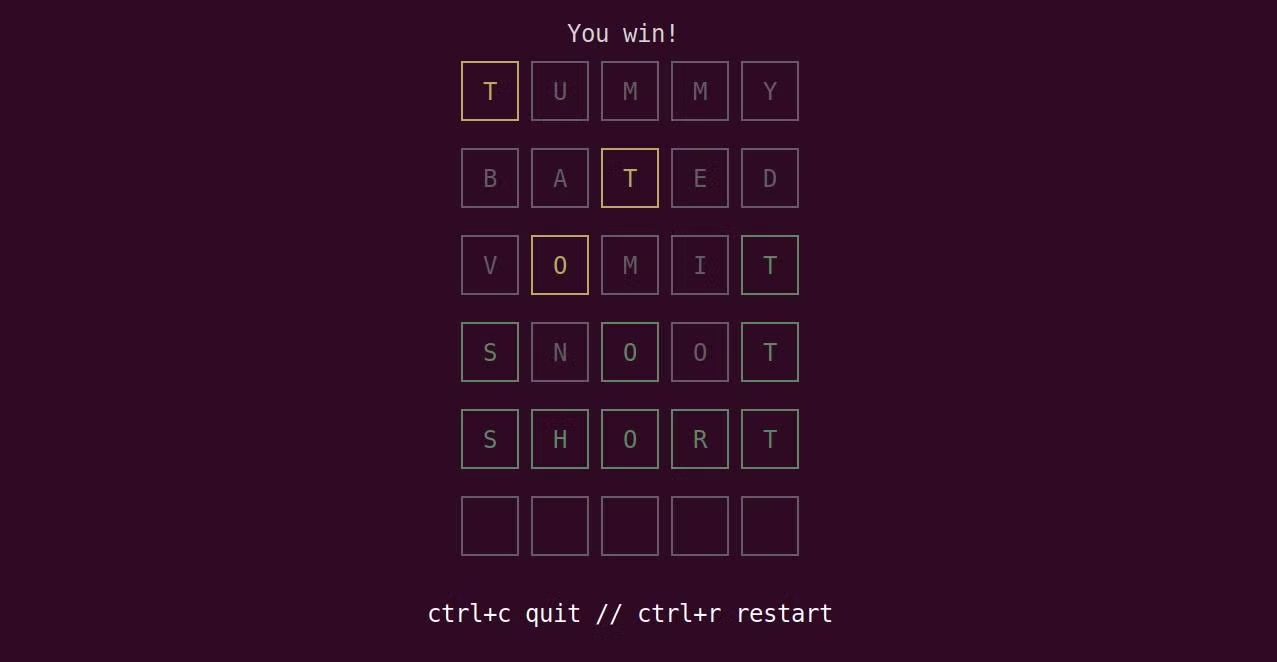

6.克莱德尔

Wordle 是一款猜谜游戏,您可以通过输入单词并查看它们有多少个共同字母来尝试猜测五个字母的单词。您总共只能猜测六次,因此风险很高,并且有数十种技巧和策略可以帮助您提高 Wordle 分数。

虽然原版 Wordle 游戏于 2022 年被《纽约时报》收购,但模仿者却猖獗起来。

Clidle 是您通过 SSH 玩的 Wordle 克隆。首先,只需打开终端并输入:

ssh clidle.duckdns.org -p 3000 输入一个五个字母的单词开始,看看你的分数有多好!

绿色突出显示的字母表明您在正确的空间中有正确的字母,而黄色突出显示的字母则表示该字母存在,但位于不同的插槽中。

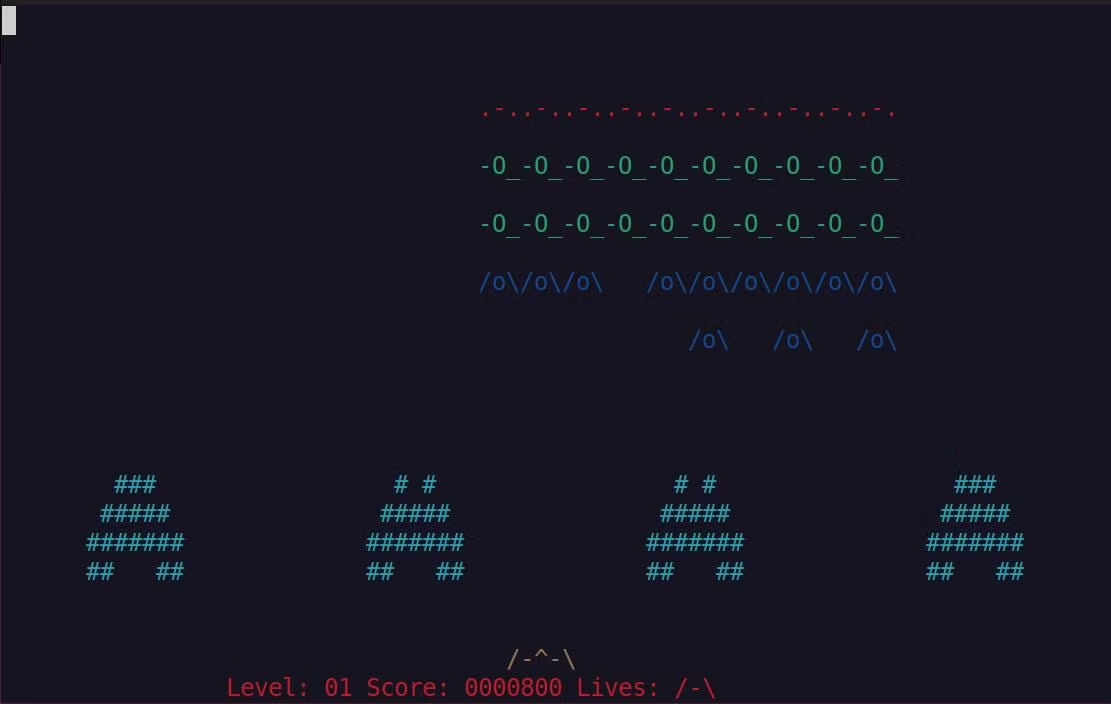

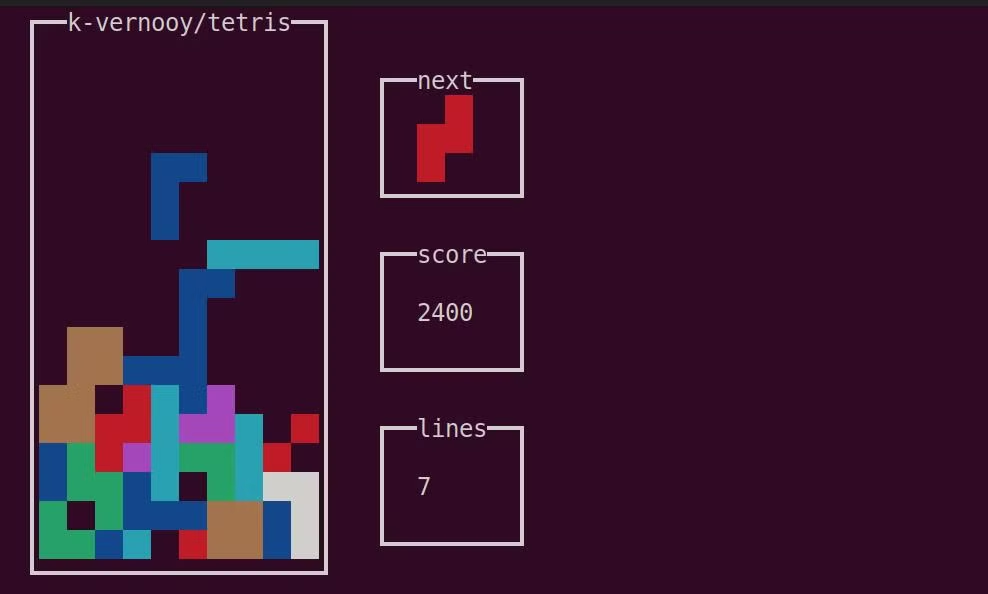

7.俄罗斯方块

俄罗斯方块是一款快速打发时间的游戏,自 1985 年推出以来,一直保持着移植次数最多的游戏的记录,已适应 65 个不同的平台。

当不同形状的拼图从屏幕顶部掉落时,您必须在它们掉落时旋转它们以创建实线,然后实线消失。如果您的棋子到达屏幕顶部,您就输了。

虽然听起来很简单,但在较高难度级别下计算出最佳旋转可能会很困难。

Linux 上不乏终端游戏!

如果您只是想消磨时间,那么这些适合您的 Linux 终端的游戏就非常适合您。但是,如果您因为 Linux PC 性能较差而玩命令行游戏,则有多种方法可以提高帧速率和游戏体验。