如何在 Ubuntu 22.04 Jammy Jellyfish Linux 上安装 Steam

Steam 无疑是最受欢迎的 PC 游戏客户端,并且有数百款可用于 Linux 系统的游戏,难怪 Linux 游戏玩家想要在 Ubuntu 22.04 Jammy Jellyfish 上安装 Steam。 Steam 背后的公司 Valve 正式针对 Ubuntu 和 Debian 提供 Linux 支持,这对 Ubuntu 用户来说是个好消息。

在本教程中,我们将引导您完成使用标准 Ubuntu 存储库为 Ubuntu 22.04 Jammy Jellyfish 安装 Steam 以及使用官方 Steam 软件包执行手动安装的说明。

在本教程中您将学习:

如何从 Ubuntu 软件包存储库安装 Steam

如何使用Steam官方包手动安装Steam

如何在 Ubuntu 22.04 上安装 Steam 分步说明

从 Ubuntu 软件包存储库安装 Steam

第一步是打开命令行终端并确认

multiverseUbuntu 存储库已启用:$ sudo add-apt-repository multiverse $ sudo apt update接下来,使用以下 apt 命令安装 Steam 软件包。

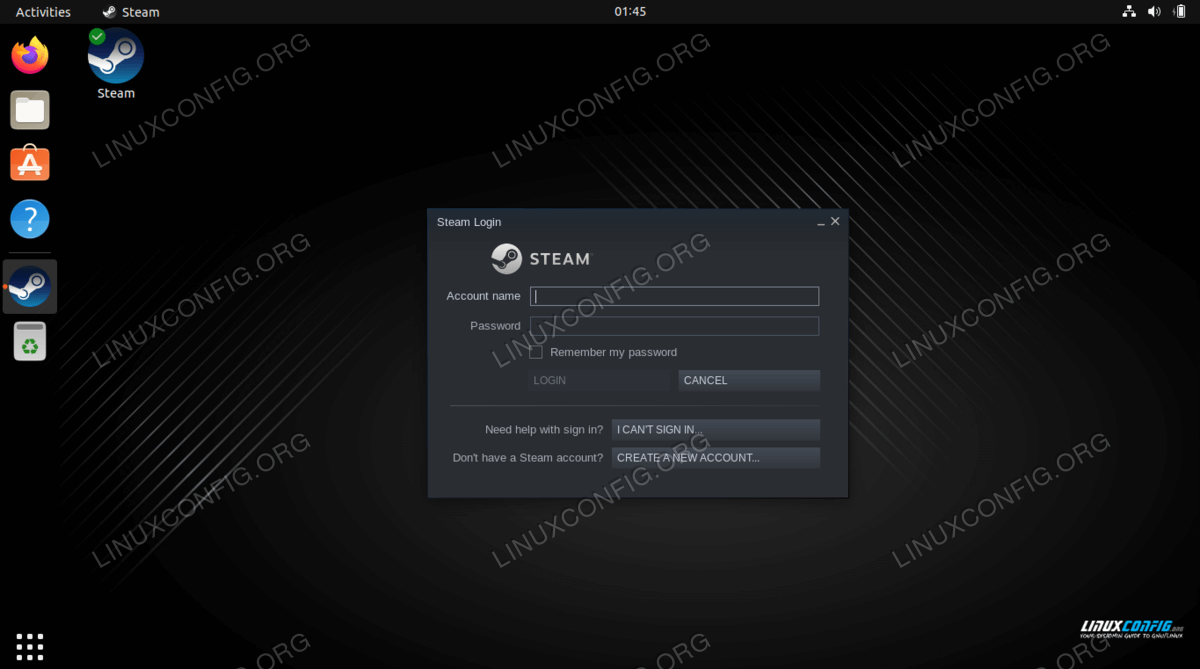

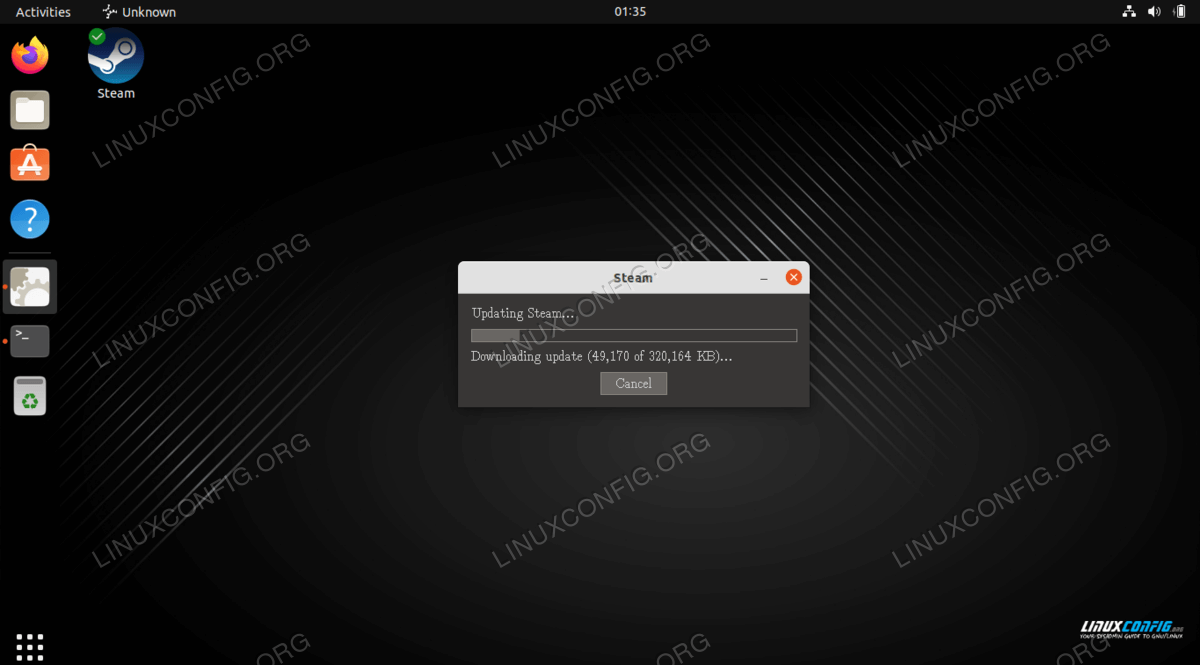

$ sudo apt install steam通过在“活动”菜单中搜索 Steam,使用桌面菜单启动 Steam。

或者执行以下命令打开 Steam:

$ steam

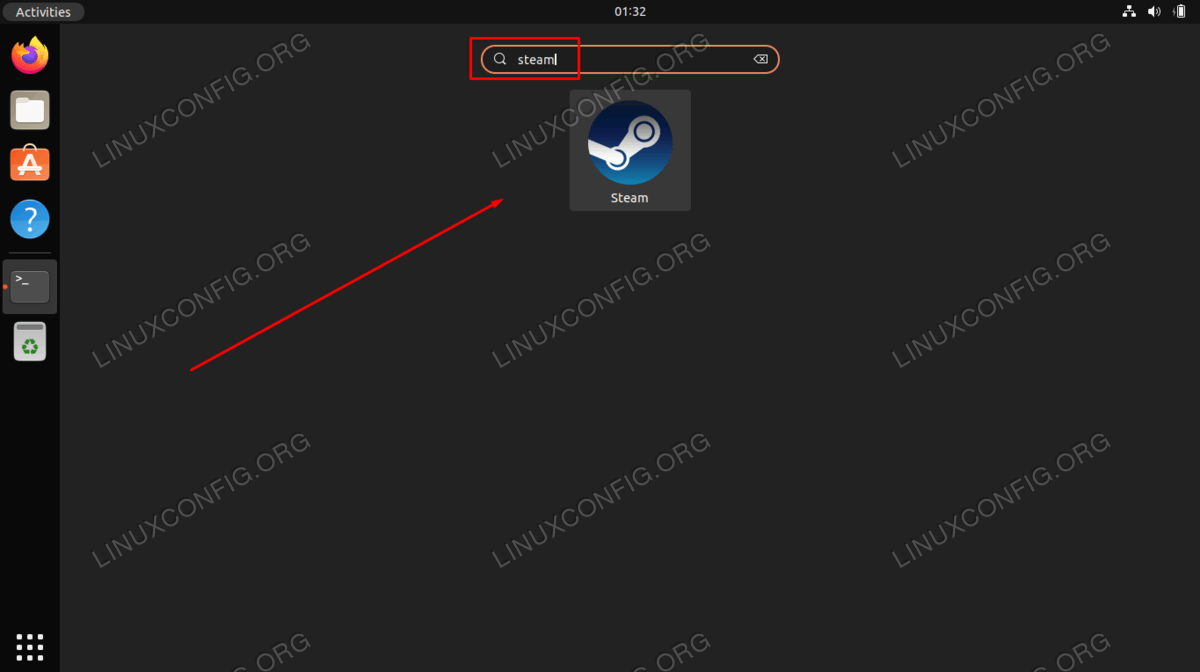

Steam 会在您每次打开应用程序时检查更新,自动保持最新状态。

使用官方 Steam 包手动安装 Steam

这种方法的优点是,您可能会获得比官方 Ubuntu 存储库中提供的软件版本稍微更新的版本。

首先打开命令行终端并启用

i386架构存储库:$ sudo dpkg --add-architecture i386 $ sudo apt update接下来,使用以下 apt 命令安装所有 Steam 先决条件:

$ sudo apt install wget gdebi-core libgl1-mesa-glx:i386接下来,下载官方Steam包:

$ wget -O ~/steam.deb http://media.steampowered.com/client/installer/steam.deb使用 gdebi 命令安装下载的 Steam 包:

$ sudo gdebi ~/steam.deb通过在“活动”菜单中搜索 Steam,使用桌面菜单启动 Steam。

或者执行以下命令打开 Steam:

$ steam

结束语

在本教程中,我们了解了如何为 Ubuntu 22.04 Jammy Jellyfish Linux 安装 Steam。这包括通过 Ubuntu 存储库进行安装,以及从网站手动安装 Steam,以防您不想使用最新版本。