改善 Linux 游戏体验的 7 个技巧和工具

以下是让您的 Linux 游戏体验变得愉快的最佳技巧。

由于所有可用的新工具和发行版的用户体验改进,现在有数千种游戏可以在 Linux 上运行。

无论您使用主流发行版还是以游戏为主的发行版,您都可以在 Linux 上享受玩游戏的乐趣。

但是,您应该遵循某些工具、提示和技术才能获得无缝的游戏体验。在本文中,我将重点介绍其中的一些内容。

1. 选择合适的视频游戏

最重要的任务是选择一款你喜欢的游戏,并确保它可以顺利地在 Linux 上运行。

假设您购买/下载了一款为 Windows 新构建的游戏,无论您使用什么工具,它都可能无法在 Linux 上运行。而且,您最终会沮丧地想“Linux 不适合游戏”?

那么,你该怎么做呢?

首先,检查您需要购买/下载的游戏所支持的平台。如果它提到 Linux/Steam 操作系统,那么您就可以开始了。

您还可以检查该游戏是否存在于 Steam Deck 验证列表中。

无论哪种情况,请前往 ProtonDB,搜索游戏,并检查其他用户的评级/评论。如果评论听起来令人信服(或值得付出努力),您可以尝试该游戏。

2. 不要选择鲜为人知的发行版

如果您正在寻求社区支持或来自 Linux 朋友的帮助,请使用不只是某人的业余项目的 Linux 发行版。

我建议您选择任何最好的 Linux 发行版。

最好是长期支持版本以获得稳定的体验。

3. 不要为 Linux 游戏构建最新最好的 PC

我知道听到这个消息很糟糕。但是,为了保证最大的兼容性和无忧的体验,最好使用上一代硬件而不是当前硬件。

您还可以通过折扣节省大量金钱!不要忘记,您可以在做出决定之前阅读其他 PC 硬件爱好者的评论。

这将是我的建议,特别是如果新硬件仅在几个月前发布的话。

当然,您可以对最先进的硬件组件抱有信心。但是,游戏可能会崩溃,或者以某种方式表现得很奇怪(如果有的话)。不要忘记,您可能无法获得有关组件的可靠评论来做出明智的购买决定。

4.启用Steam游戏

如果您是原生 Linux 游戏的粉丝,您可能需要安装 Steam 游戏商店并启用 Proton 兼容层,以便在 Linux 上玩 Windows 独占的游戏。

您可以检查 ProtonDB 或 Steam Deck 验证列表(如之前的提示中所述),以确保游戏在 Linux 上舒适运行。

要在安装 Steam 后继续启用 Steam Play,请按照我们的指南操作:

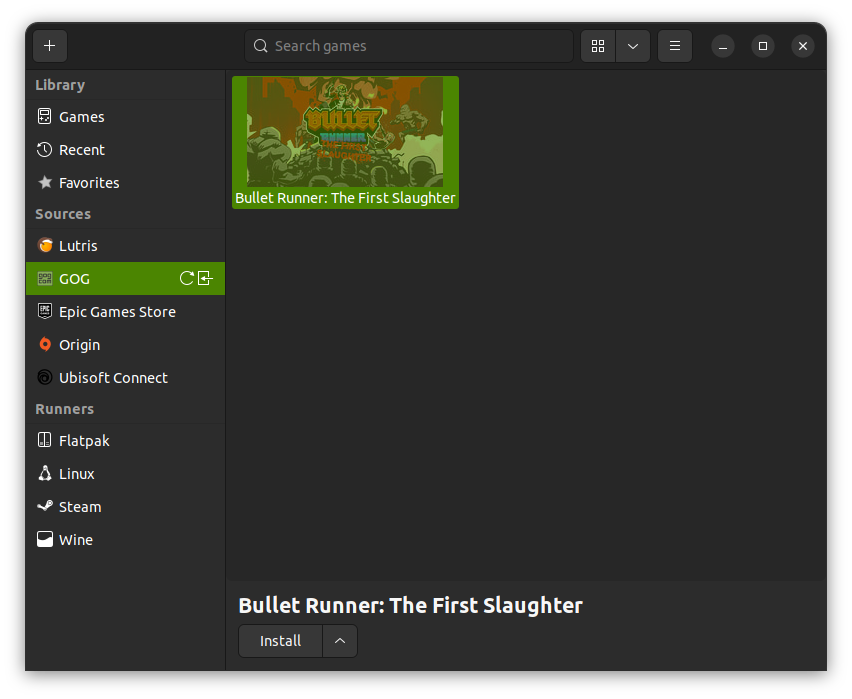

5.没有蒸汽?没问题!

当然,Steam 在每个平台上都提供了美妙的无忧体验。

但是,如果您不想局限于 Steam,还想访问 Epic Games Store 等商店的游戏,则可以安装 Lutris 等工具。

我们有一个单独的深入指南来帮助您使用 Linux 上的 Epic Games Store 来探索该工具(和其他替代方案)的使用:

不用担心,如果您更喜欢 GOG 的无 DRM 游戏,我们还有一份指南可以帮助您使用 Lutris 等工具在 Linux 上玩 GOG 游戏:

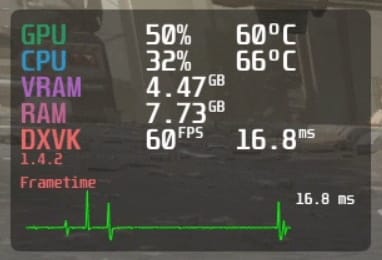

6. 使用 MangoHud 检查游戏性能

您想同时监控您的硬件和游戏性能吗?

借助 MangoHud,您可以通过叠加层显示FPS、CPU/GPU 温度、VRAM 使用情况,类似于 Windows 上的 NVIDIA GeForce Experience 或 MSI Afterburner。

使用 Flatpak 和其他可用于 Fedora、Debian 和 Arch 等发行版的二进制文件,安装非常简单。您可以在其 GitHub 页面上探索有关其用法的更多信息。

7. 有游戏硬件吗?立即配置它们!

不幸的是,并不是所有以游戏为中心的硬件都可以在 Linux 上进行调整,至少不能达到与 Windows 相同的程度。

例如,您可以使用 GUI 工具 Piper 来配置游戏鼠标:

同样,如果您想控制/调整 Razer 设备上的灯光,您也可以按照我们的快速教程进行操作:

不仅仅是配件,还需要一些东西来帮助监控 PC 上的 AIO(或冷却硬件)?您可以尝试 CoolerControl(以前称为 Coolero)。

为了获得流畅的游戏体验,监控组件的温度非常重要。因此,您可以选择 CoolerControl 和 MangoHud 等工具或手动监控系统资源。

包起来

除了上述所有提示之外,您还应该调整游戏内设置,以便在系统上获得身临其境的体验。当然,这取决于用户的喜好。因此,没有一刀切的解决方案。

不要忘记,如果您是新手,您不应该错过阅读我们的 Linux 游戏指南:

? 您最喜欢增强 Linux 游戏体验的工具是什么?您有什么建议可以添加到我们的列表中吗?请随时在评论中告诉我们您的想法。